Меншікті хаттама. Меншікті бағдарламалық қамтамасыз ету. Қауіпсіз қол жеткізу технологиялары мен хаттамаларын салыстыру

«Интернет буынының» портативті аудио ойнатқыштары мен олардың предшественниктерінің негізгі айырмашылығы - олардың дербес компьютермен тығыз интеграциясы.

Бұрын портативті ойнатқыштар жалпы алынбалы құралдан музыка ойнайтын және құлаққаптардан басқа ештеңеге қосылудың қажеті жоқ.

Соңғы уақытқа дейін ДК олардың жалғыз мазмұн көзі болды. Сонымен бірге портативті ойнатқыш пен компьютерді жұптастыру механизмі қажет болды. Тапсырма цифрлық түрдегі деректерді бір тасымалдағыштан (ДК-де) екіншісіне (ойнатқышта) компьютерлік индустрияда қабылданған форматта беру болды.

Мазмұн әдетте 3,5 дюймдік қатты дискіде сақталатын компьютерден портативті медиа ойнатқыштарға: флэш-жадқа, 1» және 1,8 дюймдік қатты дискілерге тасымалдануы керек.

Сондықтан компьютерлік деректер интерфейсінің қандай да бір түрін пайдалану керек.

Кез келген мұндай интерфейсте екі деңгейді ажыратуға болады. Біріншісі физикалық, яғни. тікелей сымдар, қосқыштар, микросұлбалар және т.б. Екіншісі - бағдарламалық қамтамасыз ету, бұл салыстырмалы түрде айтқанда, физикалық деңгейде деректер алмасуға сәйкес нұсқаулар мен алгоритмдер жиынтығы. Бұл бағдарламалық деңгей жиі хаттама деп аталады. Бүгін біз негізінен бұл туралы айтатын боламыз. Пайдаланушы үшін бұл интерфейстің «беті» оның мүмкіндіктері мен кемшіліктері құрылғыны тұтастай пайдаланудағы ыңғайлылықты немесе қиындықты анықтайды.

Протоколдың толық жұмыс істеуі үшін бағдарламалық құралдың екі компоненті қажет. Біріншіден, бұл портативті құрылғы мен компьютерді бағдарламалық жасақтама деңгейінде тікелей байланыстыратын драйвер. Екіншіден, бұл бағдарламалық қамтамасыз ету, пайдаланушыға протоколды басқаруға және оны өз қажеттіліктері үшін пайдалануға мүмкіндік береді. Бағдарламалық қамтамасыз ету, нақты айтқанда, хаттаманың тікелей бөлігі емес. Бірақ оның қатысуынсыз хаттаманың бар болуының өзі мағынасыз болады. Сондықтан, осы мақалада біз бағдарламалық қамтамасыз етуді қарастырылатын хаттамалардың құрамдас бөлігі ретінде қарастырамыз.

Кез келген бағдарламалық жасақтама хаттамасы драйверлер мен бағдарламалық жасақтаманы пайдаланады, дегенмен әрбір нақты жағдайда бұл құрамдастардың орындалуы айтарлықтай өзгеруі мүмкін. Хаттаманың жетістігін шамамен формула арқылы есептеуге болады: мүмкіндіктер минус қолайсыздықтар. Мүмкіндіктер қол жетімді функциялар ауқымын білдіреді. Кемшіліктерге әдетте пайдаланудың мөлдірлігі, ыңғайсыз орнату, үйрену қиындығы және шектеулі үйлесімділік жатады.

Сандық портативті технология стандарттары бойынша MP3 ойнатқыштары қазірдің өзінде ескі құрылғылар класы болып табылады. Олар ДК инфрақұрылымы компьютердің мультимедиялық хост ретіндегі рөліне мүлдем дайын болмаған кезде пайда болды. Физикалық деңгейде де, бағдарламалық қамтамасыз ету деңгейінде де бұл салада кең таралған және стандартталған шешімдер болған жоқ, олар тек қана әзірленуде, нарыққа шығуға дайындалуда немесе бөліктік мөлшерде болды; Портативті құрылғылардың басқа ұқсас кластары да осындай жағдайда болды: мобильді жад құрылғылары, сандық камералар, Ұялы телефондар, PDA. Мобильді технологияның барлық осы түрлері шамамен бір уақытта, 90-шы жылдардың екінші жартысында пайда болды. Олардың пайда болуы ДК портативті жабдықпен жұптастырудың бірыңғай стандартты хаттамаларын әзірлеуді қажет етті.

Физикалық деңгейде бәрі салыстырмалы түрде анық болды. Алғашқы портативті құрылғылар COM және LPT қолдануға мәжбүр болды - ол кезде кең таралған басқа интерфейстер болған жоқ.

LPT қосқышын әлі де көптеген компьютерлерде табуға болады

Осылайша, бұл MP3 ойнатқыштарының негізін қалаушылар Saehan MpMan және Diamond Rio пайдаланған LPT физикалық интерфейсі болды. Бұл кезеңді «қолөнер» деп атауға болады, әзірлеушілер бастапқыда мүлдем басқа тапсырмалар үшін жасалған интерфейстер мен хаттамаларды қолдануға мәжбүр болды.

Дегенмен, портативті дыбыстың жаңа буыны баяу және ыңғайсыз интерфейстердің бұғауында ұзақ уақыт бойы зардап шекпеді: келесі 1999 жылы өндірушілер жаңа стандартты қолданатын құрылғылардың кең ауқымын ұсынды: USB, әмбебап сериялық автобус.

Біраз уақыттан бері негізінен Apple Macintosh компьютерлерінде кең таралған USB және Firewire протоколы арасындағы күрестің көрінісі болды.

СоғысFirewire-Портативті ойнатқыштардағы USB: бастапiPod 1G – текFirewire - дейінiPod 5G – текUSB флеш

Дегенмен, портативті дыбыстың негізгі бөлігі әмбебап сериялық автобусқа тез және ауыртпалықсыз ауысты, кем дегенде сымды шешімдер аясында физикалық деңгейде деректерді беру мәселесін жауып тастады.

Бағдарламалық қамтамасыз ету протоколдары үшін бәрі оңай болмады. Онда қысқа мерзімӨндірушілер COM және LPT пайдалануға мәжбүр болған кезде, бағдарламалық жасақтаманың хаттамалары тек өздерінің дизайнында болды. Шындығында, олар басқа ештеңе бола алмайды, өйткені ... COM және LPT интерфейстері бір уақытта жасалған, әрине, мультимедиалық файлдарды портативті сандық ойнатқыштарға тасымалдау үшін мүлдем емес. Соңғысы үшін драйверлер мен бағдарламалық жасақтама қабықшаларын әзірлеушілердің өздерінен басқа ешкім болмады және стандарттау туралы мүлдем сөз болмады.

Бірақ USB-ның пайда болуы мәселені шешпеді. Өнеркәсіп, ең алдымен, мобильді сақтау құрылғылары мен сандық камералар үшін стандартты хаттамаларды жасаумен айналысады. MP3 ойнатқыштарымен жағдай мүлдем түсініксіз болды: оларға тыйым салынды ма, жоқ па, және егер олар тыйым салынбаған болса, онда SDMI форумына рұқсат беру үшін хаттамаларда қандай мүмкіндіктер болуы керек. Мұндай жағдайларда бағдарламалық қамтамасыз ету хаттамаларын әзірлеу әлі де құрылғы әзірлеушісінің иығына түсті. Бұл кем дегенде төрт жыл бойы жалғасты, ақырында, стандартты деректерді беру протоколдары ойыншыларда пайда бола бастады. Бұл жылдар бағдарламалық қамтамасыз етудің бірінші түрі – меншікті немесе жабық протоколдардың үстемдік ету уақыты болды.

Олардың тән ерекшелігі әрбір өндіруші үшін жеке драйверлер мен бағдарламалық қамтамасыз ету болды, көбінесе бір өндірушінің өнімдеріндегі ойыншылардың әрбір жаңа буыны үшін.

Мысал ретінде меншікті протоколRCA-ТомсонЛира. Өз драйверін пайдаланады (PDP2222.SYS), ол ойнатқышты қосуды жоспарлаған әрбір компьютерге бөлек орнатылуы керек

Бұл пайдаланушыға көптеген қолайсыздықтар тудырады. Ешқандай мөлдірлік туралы әңгіме жоқ - пайдаланушының өзі өз ойыншысы үшін драйверлер мен бағдарламалық жасақтаманы қолмен орнатуға мәжбүр. Бұл жағдайда әртүрлі қиындықтар туындауы мүмкін, мысалы, сатып алушы драйверлерді орнатпас бұрын ойнатқышты компьютерге қате қосса.

Ойнатқышты қосу процедурасын араластыра отырып, пайдаланушы барлық қажетті драйверлерді орнатқаннан кейін де ұқсас хабарламаға таң қалу қаупі бар.

Сондай-ақ үйлесімділік туралы ұмытқан дұрыс: драйверлер мен бағдарламалық қамтамасыз ету тек берілген ойнатқыш үлгісімен жұмыс істеді (ең жақсы жағдайда, берілген өндірушінің бірнеше үлгілерімен), ал ойнатқыш тек осы драйверлер мен бағдарламалық жасақтама орнатылған компьютермен жұмыс істей алады. Бастапқыда бағдарламалық жасақтама қабықтарының мүмкіндіктері өте аз болды және тек аудио файлдарды ойнатқыштың жадына көшірумен шектелді. Кейінірек ойнатқышқа мазмұнды көшірудің әртүрлі тәсілдері пайда болды: жеке трек бойынша немесе ойнатқыш жадының мазмұнын компьютерде орналасқан аудио файлдардан жинақталған кітапхананың мазмұнымен синхрондау. Кейбір бағдарламалық құрал қабықшалары осы әдістердің біреуін ғана қолдайды. Уақыт өте келе бағдарламалық жасақтама қосымша мүмкіндіктерге ие болды, мысалы, ойнатқыш қолдайтын файлдарды ғана емес, кез келген файлдарды көшіру, бұл оны сақтау құрылғысы ретінде пайдалануға мүмкіндік берді (функция Data Taxi деген лақап атқа ие болды). Дегенмен, бұл операция ДК-де драйверлер мен бағдарламалық қамтамасыз етуді орнатуды қажет ететіндігі бұл функцияның пайдалылығын айтарлықтай төмендетті. Әдетте, раковиналардың жоғары эстетикалық қасиеттері, мінсіз жұмысы және жақсы эргономикасы туралы мүлде әңгіме болған жоқ. Пайдаланушылар, негізінен, қатал және бұзылмаған адамдар болды: олар файлдарды ойнатқышқа көшірді - бұл жақсы.

Көптеген өндірушілер меншікті жүйелерден өтті: iriver, Rio Audio, Creative, Cowon, Mpio және т.б. Осы өндірушілердің әрқайсысында бір уақытта өздерінің драйверлері мен жеке бағдарламалық жасақтамасы болды, кейбіреулері табысты, кейбіреулері азырақ. Қалай болғанда да, ойнатқышты басқа өндірушінің құрылғысына ауыстырған кезде, пайдаланушы логикасы мен мүмкіндіктері бар жаңа қабықшаға бейімделуге мәжбүр болды. Көптеген өндірушілер бүгінде MSC/UMS стандарттарына немесе MTP шешімдеріне балама ретінде осы бағдарламалармен құрылғыларын жабдықтауды жалғастыруда.

Меншікқабық-менеджерлер: Iriver музыка менеджері, Cowon JetAudio, Mpio менеджері, шығармашылық ойын орталығы

Раковиналардың барлық түрлерінің хайуанаттар бағы тұтынушыларды қанағаттандыра алмады (олар әлі де көптеген түрлі-түсті драйверлердің болуына төзе алар еді). Ол сондай-ақ өндірушілерге, әсіресе жоғары сапалы бағдарламалық жасақтаманы әзірлеуге ресурстары жоқ шағын өндірушілерге сәйкес келмеді. Сондықтан, 1999 жылы - 2000 жылдардың басында үшінші тарап снарядтарын пайдалану белгілі бір танымалдылыққа ие болды.

Олардың арасында MusicMatch Jukebox бағдарламасы бар.

ИнтерфейсMusicMatch Jukebox

Windows компьютеріне арналған iTunes пайда болғанға дейін ол Apple iPod-пен жұмыс істеу үшін пайдаланылды. Ол сонымен қатар RCA-Thomson сияқты басқа өндірушілердің ойыншыларымен жұмыс істеді.

MusicMatch Jukebox сияқты бағдарламалар стандарттаудың алғашқы тұқымдары болды. Олар әр түрлі өндірушілердің ойыншыларын олардың әрқайсысы үшін қосымша бағдарламалық жасақтаманы орнатпай пайдалануға мүмкіндік берді. Шешім мінсіз болмады, бұл әртүрлі протоколдар мен қабықшалардан стандартталған шешімдерге дейінгі қадам ғана болды. Бұл жағдайда тек протоколды басқару интерфейсі стандартталған, әр құрылғы үшін жеке драйверлерді орнату қажет болды. Қабықтардың өзі операциялық жүйенің бөлігі емес, оларды Интернеттен немесе ілеспе CD-ден бөлек орнату керек болды. Олардың функционалдығы, тұрақтылығы мен ыңғайлылығы да жиі сұрақтар туғызды. Барлық ойыншыларға қолдау көрсетілмеді, бұл өндірушілерді өз құрылғыларын танымал бағдарлама менеджерлері үшін плагиндермен жабдықтауға мәжбүр етті.

Веб-сайтта жүктеп алуға боладыRCA-Lyra: ең алдымен плагинMusicMatchJukebox және содан кейін ғана сіздің жеке қабықЛирадиджей

Әдетте, уақыт өте келе бағдарлама «семіріп», қолданушыға, жарнамаға қажет емес функцияларға толы болды және көбірек ресурстарды қажет етті.

Бұрынғы тағы бір танымал қабықRealJukebox

Сонымен қатар, бәсекелестік қысым күшейе түсті: 2001 жылы Windows Media Player Windows XP жүйесімен стандартты болды, ал 2003 жылы Windows жүйесіне арналған iTunes пайда болды. 2002-2003 жылдардағы шағын азиялық компаниялар да осы бағдарламалық жасақтаманың жақсы орнын тапты - ашық MSC/UMS протоколы. Нәтижесінде, MusicMatch Jukebox сияқты снарядтар келесі буын протоколдарына жол беру үшін сахнадан құлады. Бірақ олардың мұрасы бекер болған жоқ: «әртүрлі ойыншыларға арналған бір қабық» үлгісі негізінен Microsoft PlaysForSure жүйесіне мұра болды.

Алайда, меншікті жүйелердің бір ерекшелігі олардың белгілі нарықтардағы ақылға қонымдыдан ұзағырақ өмір сүруіне мүмкіндік берді. Олардың жабық сипаты ойнатқышты деректерді ДК-ден ДК-ге еркін тасымалдау үшін пайдалану кезінде, яғни RIAA мәліметтері бойынша, оны цифрлық қарақшылық құралы ретінде пайдалану кезінде кедергілер туғызды. Америка сияқты проблемалы нарықтарда өздеріне тым көп назар аударғысы келмейтін компаниялар жалпы шешімдердің өсуінен кейін де меншікті тәсілді ұстануды жалғастырды.

Сайттаiriver патенттік емес микробағдарламасы әлі де ерекше атап өтіледіUMS немесеMTP

Мұнда сіз, мысалы, iriver немесе Creative, есте сақтай аласыз. iriver ойыншылары әдетте екі нұсқада шығарылды: АҚШ нарығы үшін - меншікті протокол арқылы жұмыс істейді, басқалары үшін - ашық MSC/UMS арқылы. Жабық хаттамаларға арналған бұл «өлімнен кейінгі өмір» 2004 жылы MTP хаттамасы шыққанға дейін жалғасты, ол салыстырмалы түрде әмбебап болғандықтан, рекордтық компанияларға да қолайлы болды.

2002-2004 жылдар кезеңі жабық жүйелердің «қараңғы дәуірінен» заманауи хаттамалардың салыстырмалы ашықтығына көшу болды. Бүгінгі таңда таза патенттік хаттамалар мүлдем қолданыстан шықты.

Сіз «құпиялылығыңызды қорғау үшін VPN пайдалануыңыз керек» деген сөзді естіген боларсыз. Енді сіз: «Жарайды, бірақ VPN қалай жұмыс істейді?» деп ойлайсыз.

Интернетте бір протоколды пайдалануды ұсынатын көптеген мақалалар бар, бірақ кейбір негізгі VPN технологияларын түсіндіруге аз уақыт кетті. Бұл мақалада мен қандай VPN протоколдары бар екенін, олардың айырмашылықтарын және нені іздеу керектігін түсіндіремін.

VPN дегеніміз не?

Арнайы VPN протоколдарын қарастырмас бұрын, VPN дегеннің не екенін тезірек қайталап көрейік.

Негізінде, VPN жеке қосылым арқылы жалпыға қолжетімді интернетке қол жеткізуге мүмкіндік береді. Интернеттегі сілтемені басқан кезде, сұрауыңыз әдетте дұрыс мазмұнды қайтаратын дұрыс серверге өтеді. Сіздің деректеріңіз негізінен А-дан В-ге үздіксіз ағып жатыр және веб-сайт немесе қызмет басқа идентификациялық деректер арасында сіздің IP мекенжайыңызды көре алады.

VPN пайдаланған кезде, барлық сұраулар алдымен VPN провайдеріне тиесілі жеке сервер арқылы бағытталады. Сұрауыңыз B арқылы А-дан С-ге өтеді. Бұрын қол жетімді барлық деректерге қол жеткізе аласыз (кейбір жағдайларда, көбірек). Бірақ веб-сайтта немесе қызметте тек VPN провайдерінің мәліметтері бар: олардың IP мекенжайы және т.б.

VPN үшін көптеген пайдаланулар бар, соның ішінде деректеріңізді және жеке басыңызды қорғау, қысымды цензураға жол бермеу және байланыстарды шифрлау.

VPN протоколдары дегеніміз не?

VPN протоколы деректеріңіздің компьютер мен VPN сервері арасында қалай бағытталатынын дәл анықтайды. Протоколдардың әртүрлі спецификациялары бар, олар әртүрлі жағдайларда пайдаланушыларға артықшылықтар ұсынады. Мысалы, кейбіреулер жылдамдыққа басымдық береді, ал басқалары құпиялылық пен қауіпсіздікке назар аударады.

Ең көп таралған VPN протоколдарын қарастырайық.

1. OpenVPN

OpenVPN – ашық бастапқы VPN протоколы. Бұл пайдаланушылар бастапқы кодты осалдықтардың бар-жоғын тексере алатынын немесе оны басқа жобаларда пайдалана алатынын білдіреді. OpenVPN ең маңызды VPN протоколдарының біріне айналды. OpenVPN ашық бастапқы код және ең қауіпсіз протоколдардың бірі болып табылады. OpenVPN пайдаланушыларға 2048 биттік RSA аутентификациясы және 160 биттік SHA1 көмегімен шын мәнінде бұзылмайтын AES-256 кілт шифрлауын (басқалармен қатар) пайдаланып өз деректерін қорғауға мүмкіндік береді.

Күшті шифрлауды қамтамасыз етумен қатар, OpenVPN барлық дерлік платформалар үшін қол жетімді: Windows, MacOS, Linux, Android, iOS, маршрутизаторлар және т.б. Тіпті Windows Phoneжәне Blackberry оны пайдалана алады!

OpenVPN протоколы бұған дейін сынға ұшыраған болатын төмен жылдамдықтар. Дегенмен, соңғы енгізулер біршама жылдамдауды байқады және қауіпсіздік пен құпиялылыққа назар аударған жөн.

2.L2TP/IPSec

Layer 2 Tunnel Protocol — өте танымал VPN протоколы. L2TP — Microsoft әзірлеген және Cisco әзірлеген L2F ескірген PPTP (толығырақ ақпарат алу үшін төмендегі PPTP бөлімін қараңыз) мұрагері. Дегенмен, L2TP шын мәнінде ешқандай шифрлауды немесе құпиялылықты қамтамасыз етпейді.

Сәйкесінше, L2TP пайдаланатын қызметтер көбінесе IPsec қауіпсіздік протоколымен байланысты. Іске қосылғаннан кейін L2TP/IPSec ең қауіпсіз VPN қосылымдарының біріне айналады. Ол AES-256 бит шифрлауын пайдаланады және белгілі осалдықтары жоқ (бірақ IPSec-ті NSA бұзған деп болжайды).

Дегенмен, L2TP/IPSec белгілі осалдықтары болмаса да, оның кейбір кішігірім кемшіліктері бар. Мысалы, әдепкі бойынша протокол 500 портында UDP пайдаланады. Бұл трафикті анықтауды және блоктауды жеңілдетеді.

3.SSTP

Secure Socket Tunneling Protocol - тағы бір танымал VPN протоколы. SSTP бір маңызды артықшылығы бар: ол барлығымен толық біріктірілген операциялық жүйе Microsoft Windows Vista SP1 орнатылғаннан бері. Бұл SSTP протоколын Winlogon көмегімен немесе қосымша қауіпсіздік үшін смарт чиппен пайдалануға болатындығын білдіреді. Сонымен қатар, көптеген VPN провайдерлерінде Windows жүйесіне орнатылған арнайы SSTP нұсқаулары бар. Оларды VPN провайдерінің веб-сайтынан табуға болады.

SSTP аутентификация үшін 2048 биттік SSL/TLS сертификаттарын және шифрлау үшін 256 биттік SSL кілттерін пайдаланады. Жалпы, SSTP өте қауіпсіз.

SSTP – Microsoft корпорациясының меншікті протоколы. Бұл негізгі кодты ешкім толық тексере алмайтынын білдіреді. Дегенмен, олардың көпшілігі әлі де SSTP қауіпсіз деп санайды.

Соңында, SSTP Windows, Linux және BSD жүйелеріне жергілікті қолдау көрсетеді. Android, macOS және iOS үшінші тарап клиенттерін қолдайды.

4. IKEv2

Internet Key Exchange 2 нұсқасы - Microsoft және Cisco әзірлеген басқа VPN протоколы. IKEv2 өзі қауіпсіз кілт алмасу сеансын қамтамасыз ететін туннельдеу протоколы болып табылады. Сондықтан (бұрынғы нұсқасы сияқты) IKEv2 шифрлау және аутентификация үшін жиі IPSec жүйесімен жұптастырылады.

IKEv2 басқа VPN протоколдары сияқты танымал болмаса да, оның көптеген мобильді VPN шешімдері бар. Бұл Интернетке қосылудың уақытша жоғалуы кезінде, сондай-ақ желіге ауысу кезінде (мысалы, Wi-Fi-дан ұялы деректерге) қайта қосылу мүмкіндігіне байланысты.

IKEv2 - Windows, iOS және Blackberry құрылғыларына арналған жергілікті қолдауы бар меншікті протокол. Ашық бастапқы нұсқалар Linux үшін қол жетімді, ал Android қолдауы үшінші тарап қолданбалары арқылы қол жетімді.

Өкінішке орай, ikev2 протоколы өте жақсы ұялы байланысАҚШ-тың NSA IPSec трафигін бұзу үшін өз кемшіліктерін белсенді түрде пайдаланып жатқаны туралы күшті дәлелдер бар.

5.PPTP

Нүктеден нүктеге туннельдеу протоколы ең көне VPN протоколдарының бірі болып табылады. Ол әлі де кейбір жерлерде пайдаланылады, бірақ көптеген қызметтер жылдамырақ және қауіпсіз протоколдарға дейін әлдеқашан жаңартылды.

PPTP 1995 жылы енгізілді. Ол шын мәнінде теру қосылымдарымен жұмыс істеуге арналған Windows 95 жүйесімен біріктірілген. Бұл сол кезде өте пайдалы болды.

Бірақ VPN технологиясы дамыды және PPTP енді қауіпсіз емес. Үкіметтер мен қылмыскерлер PPTP шифрлауын ұзақ уақыт бұзып, хаттама арқылы жіберілген кез келген деректерді қорғалмаған етіп көрсетті.

Дегенмен, ол әлі толық өлген жоқ.... Көріп отырсыздар, кейбір адамдар PPTP дәл қауіпсіздік мүмкіндіктерінің жоқтығынан (қазіргі протоколдармен салыстырғанда) жақсырақ қосылу жылдамдығын береді деп санайды. Осылайша, ол әлі де пайдаланушылар Netflix-ті басқа жерден көргісі келетіндіктен пайдаланылады.

VPN протоколдарын қорытындылайық

Біз бес негізгі VPN протоколын қарастырдық. Олардың жақсы және жаман жақтарын жылдам қорытындылайық.

OpenVPN:ашық бастапқы болып табылады, барлық әрекеттерге жарамды ең күшті шифрлауды ұсынады, қосылу уақыттары сәл баяу.

L2TP/IPSec:Кеңінен қолданылатын протокол, жақсы жылдамдықтар, бірақ бір портқа тәуелділікке байланысты оңай блокталады.

SSTP:жақсы қауіпсіздік, блоктау және анықтау қиын.

IKEv2:жылдам, ыңғайлы мобильді құрылғылар, бірнеше ашық бастапқы енгізулермен (ҰҚА ықтимал нұқсан келтіруі мүмкін).

PPTP:жылдам, кеңінен қолдауға ие, бірақ қауіпсіздік саңылауларына толы, тек ағынды жіберу және негізгі веб-шолғыштар үшін пайдаланылады.

Толық қауіпсіздік пен жан тыныштығы үшін сізге протоколдар таңдауын ұсынатын VPN провайдерін таңдаңыз. Немесе ақысыз қызмет емес, ExpressVPN сияқты ақылы VPN шешімдерін пайдаланғыңыз келуі мүмкін. VPN үшін төлем жасағанда, сіз қызметті сатып аласыз. Тегін VPN пайдаланған кезде олардың деректеріңізбен не істей алатынын білмейсіз.

Сіз әдетте қандай VPN протоколын пайдаланасыз? VPN провайдері таңдауды ұсынады ма? Оны түсініктемелерде айтыңыз!

2017 жылдың 17 шілдесі , BIS журналы No 3(26)/2017

Қауіпсіз қол жеткізу технологиялары мен хаттамаларын салыстыру

VPN барлық ақпараттық қауіпсіздік жүйелерінің, соның ішінде қаржы ұйымдарының ақпараттық жүйелерін қорғайтын жүйелердің құрамдас бөлігі болып табылады. Бұл технология географиялық таралған сайттарды қауіпсіз біріктірудің және жалпыға қолжетімді желілер арқылы берілген ақпаратты сенімді қорғаудың ең қарапайым, ең түсінікті және қолжетімді тәсілі.VPN пайдаланудың көптеген сценарийлері бар: қашықтағы кеңселер арасындағы өзара әрекеттесуді ұйымдастыру, қашықтағы қызметкерлерді немесе клиенттерді қосу, банкоматтарды қосу, банктің ақпараттық жүйелерінің ресурстары шоғырланған деректер орталықтарына қол жеткізу. Өзара әрекеттесуді қамтамасыз ету міндетінен басқа, кейбір жағдайларда VPN нақты қорғаныс периметрін құруға және ақпараттық жүйе сегменттерінің қолжетімділігін қамтамасыз етуге мүмкіндік береді.

Дегенмен, нақты шешім провайдерін таңдауды бастамас бұрын, қандай VPN технологиялары бар екенін және олардың арасындағы айырмашылықтарды түсіну қажет және маңызды.

МЕНШІКТІ ХАТТАМАЛАР

Деректерді тасымалдауға арналған барлық хаттамалар екі санатқа бөлінеді.

Талқыланатын бірінші санат жеке компаниялардың зияткерлік меншігі болып табылатын меншікті (жабық) хаттамалар мен технологиялар. Бұл тәсілдің артықшылығы технологияны жабдықты өндірушінің талаптарын немесе нақты тұтынушының қалауын қанағаттандыру үшін салыстырмалы түрде тез өзгертуге болады. Дегенмен, бірқатар кемшіліктер де бар.

Біріншіден, тапсырыс берушінің өз қаражаты есебінен зерттеу және техникалық жетілдіру объектісіне айналу ықтималдығы жоғары. Сәулет қателерінің қаупін азайту үшін мүмкіндігінше толық жұмыс істеу керек жаңа технологиямүмкіндігінше кең ауқымды сарапшыларды тарту. Өкінішке орай, меншікті хаттамаларды қолданатын ресейлік жеткізушілердің тұтынушылық базасы бұған әрқашан мүмкіндік бермейді. Айтпақшы, шетелдік IT нарығының көшбасшылары меншікті хаттамаларды жасау жолын ұстанбайды. Олар жалпы қабылданған хаттамалардың функционалдығын дамытады, олардың технологиясына қолжетімділікті ашады және оны басқа өндірушілерге қолжетімді етеді.

Екіншіден, елеулі кемшілік - стандартты емес өнім дизайны және құрылғының құжатсыз әрекеті тұтынушыны өнім жеткізушісіне тәуелді етуі мүмкін. Егер қызмет немесе қызмет сапасы тұтынушыға бұдан былай сәйкес келмесе, меншікті хаттамадан басқасына ауысу қауіпсіздік жүйесін толық жөндеусіз өте қымбат болуы немесе тіпті мүмкін емес болуы мүмкін. Ең жақсы жағдайда тұтынушы жаңа бағдарламалық жасақтаманы орнатуға болатын пайдаланылған аппараттық платформаларды пайдалануға сене алады. S-Terra CSP мамандарының Stonesoft платформаларында VPN шлюзін орнату тәжірибесі бар (ол стандартты протоколдарды пайдаланғанымен, Ресейдегі желілік қауіпсіздік нарығында белсенді қызметін тоқтатқаны белгілі).

Үшіншіден, кез келген стандартты емес дизайн ақауларды жою немесе құрылғылардың дұрыс жұмыс істемеуі кезінде қиындықтар тудырады. Штатта стандартты жабдықтың тәртібін де, белгілі бір өндірушінің технологияларының нақты жұмысын білетін адамдар болуы керек.

Төртіншіден, меншікті хаттаманың басқа өндірушілермен үйлесімділікке жету мүмкіндігі аз екенін ескеру қажет.

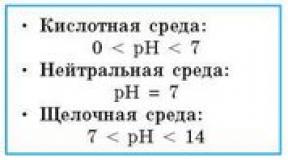

Қоғамдық хаттамалар

Екінші категория - әртүрлі жеткізушілер шығаратын жабдықта пайдаланылуы мүмкін жалпыға ортақ (немесе стандартты) хаттамалар. Бұл технологиялардың сипаттамасы Internet Engineering Task Force (IETF) арнайы құжаттарында (Request for Comments, RFC) берілген. Оларды үздік сала мамандары жасап, толықтырады. VPN үшін ең жиі қолданылатын жалпыға ортақ хаттамалар әртүрлі нұсқаларда IPsec және SSL болып табылады.

SSL (TLS)

Протоколдардың бұл тобы клиентке қашықтан қол жеткізуді қамтамасыз етуге арналған және нақтыға бағытталған реттелетін қолданбалар. SSL (TLS) пайдаланудың бірнеше нұсқасы бар:

Клиентсіз режим.Бұл режим серверден клиентке бір жақты аутентификацияны пайдаланады. Бұл жағдайда пайдаланушыға трафикті қорғау үшін арнайы клиенттік бағдарламалық құралды орнатудың қажеті жоқ, бірақ жұмыс станциясында тек криптографиялық провайдер болса жеткілікті. Бұл режимде жұмыс тек веб-қосымшалармен ғана мүмкін, ал орыс тілінде өте танымал емес Internet Explorer шолғышымен байланыс бар. Бұл жұмыс режимі, мысалы, веб-порталға қауіпсіз кіруге арналған сценарийлердің шектеулі тізімі үшін қолайлы.

Клиент режимі.Кез келген басқа қолданбаға кіруді қамтамасыз ету қажет болса, арнайы SSL (TLS) клиенті пайдаланылады. Бұл режимде екі жақты аутентификацияны пайдалануға болады.

Хаттаманың негізгі артықшылықтарының бірі жеке клиент конфигурациясының болмауы немесе минималды қажеттілігі болып табылады. Дегенмен, жұмыс станциясында жаңа бағдарламалық құрал орнатылған болса немесе жаңа қызмет, ол кіруді талап етеді, пайдаланушы бұл параметрлерді клиент параметрлеріне қосуы керек.

Сондай-ақ стандартты SSL қолданбалы деңгейде жұмыс істейтінін және желілік жабдықтан немесе желі сегменттерінен трафикті қорғай алмайтынын ескеру қажет. DTLS хаттамасы бұл мәселені шеше алады, бірақ оның клиент-сервер моделі де бар және ресейлік өндірушілер арасында кеңінен қолданылмайды.

IPsec OSI үлгісінің төменгі деңгейінде жұмыс істейді және жұмыс істеу үшін қолданбаны қолдауды қажет етпейді. Ол географиялық бөлінген желідегі филиалдар арасында қауіпсіз қосылымдарды құруға және қауіпсіз қашықтан қол жеткізуді ұйымдастыруға өте ыңғайлы.

Желі деңгейінде жұмыс істейтін хаттаманың арқасында VPN жұмысы жұмыс орнындағы бағдарламалық жасақтаманы өзгертуді қажет етпейді. Барлық пайдаланушы қолданбалары «мөлдір» жұмыс істейді және VPN бар екенін білмейді. Протокол әрқашан екі жақты аутентификацияны қамтамасыз етеді.

Қашықтан қол жеткізуді жүзеге асырған кезде әрбір нақты жұмыс станциясы үшін жекелендірілген клиент конфигурациясы қажет. Бұл ретте клиент жұмыс станциясы мен қашықтағы желі арасындағы барлық желілік өзара әрекеттесуді қорғайды. Демек, пайдаланушылардың жұмыс орындарындағы жұмыс станцияларына рұқсатсыз кіруден қорғау құралдарының болуы SSL жағдайына қарағанда өзекті болып табылады.

IPsec - VPN құруға арналған ең танымал протокол және әлі де дамуын жалғастыруда. IKE кілтін тарату хаттамасының екінші нұсқасы пайда болды, протокол стегі IPv6 стандартының бөлігі болып табылады;

Жоғарыда айтылғандардан басқа, стандартты IPsec және SSL (TLS) протоколдары ресейлік шындықтарда белгілі бір артықшылықтарға ие. Әңгіме «Криптографиялық ақпаратты қорғау» стандарттау жөніндегі техникалық комитеттің (ТС 26) криптографияға арналған ресейлік ГОСТ стандарттарында біркелкі ауыстыру бірліктерін және эллиптикалық қисық параметрлерін қолдану бойынша ұсыныстарды әзірлеу саласындағы қызметі, сондай-ақ оларды пайдалану туралы болып табылады. деректерді беру хаттамаларында. Бұл қызмет өз жемісін берді - бірқатар ресейлік өндірушілер, соның ішінде S-Terra SSP компаниясы IPsec хаттамасын пайдалану кезінде өздерінің сертификатталған шешімдерінің үйлесімділігін қамтамасыз етті. Әрине, егер меншікті хаттамалар қолданылған болса, мұндай нәтижелерге қол жеткізілмес еді. Мұндай үдерістер тез болмаса да, тұтынушылар өздерінің армандаған армандарын - әртүрлі сертификатталған VPN шешімдерінің бір-бірімен техникалық үйлесімділігінің пайда болуын жүзеге асыру перспективасына ие.

Әртүрлі салаларда стандартты хаттамаларды қолдану (Syslog, SNMP, Netflow және т.б.) өнімдерді бір жүйеге біріктіруге мүмкіндік береді. Мысалы, бұл тәжірибе SIEM жүйелерін бақылау және құру мәселелерін шешуде жалпы қабылданған.

ҚОРЫТЫНДЫ ШЫҒАРАМЫЗ

Стандартты хаттаманы таңдаған кезде тұтынушы қажетті пайдалану жағдайын анықтауы керек. Егер оған тек жеке қызметтерді қорғау жеткілікті болса және орнатудың қарапайымдылығы маңызды болса - SSL (TLS), объектілер арасында толық желілік қосылым қажет болса - оның таңдауы IPSec.

Сонымен қатар, деректерді беру протоколынан басқа, әрбір шешімде көптеген нұсқалар бар екенін есте ұстаған жөн. әртүрлі технологияларжәне ерекшеліктері. Сондықтан, тапсырмаға байланысты өнімді тұтастай алғанда бағалап, салыстырған жөн.

Бүгін мен тамаша хабар тарату протоколы туралы айтатын боламын RTMFP. Ол көптеген қызықты тәсілдерді жүзеге асырады және оның мүмкіндіктеріне қатысты көптеген теріс пікірлер бар. Мен осы тақырыпқа қызығушылықты арттырып, бар иллюзияларды жойғым келеді. Тікелей эфирге жақсырақ ештеңе таппадым, сондықтан осы жазбаны жазуды жөн көрдім.Фон

Баяғыда алыстағы галактикада...2004 жылы тұрды Amicima, Inc.онда GPL хаттамасын енгізу әзірленді MFP - MFPNet. Содан кейін олар босатылды amiciPhone- Skype-тың бәсекелестерінің бірі, бірақ орналасу мәселелеріне байланысты бәрі жақсы болмады. 2007 жылы оларды Adobe сатып алды, өйткені оларға нақты уақыттағы жақсы хабар тарату протоколы қажет болды.

RTMP не болды?

RTMPнақты уақыттағы хабар тарату протоколы емес:- кідірістерді азайту мәселесі шешілмейді;

- құрылғы мекенжайы өзгерген кезде хабар тарату тоқтатылады;

- TCP күту уақытын айтарлықтай арттырады және қажетсіз жеткізу тексерулері арқылы хабарларды толтырады;

- терезе өлшемін басқару жоқ.

RTMFP туралы алдын ала түсініктер

Бұл меншікті протокол

Adobe оны пішінде жариялауды шешті RFC7016жұртшылықтың назарын аудару үшін, бірақ ол әйтеуір сәтті болды. Бір қызығы, бұл қисық RTMP спецификациясына ұқсамайды және MFP сияқты көрінеді.Протоколдың өзі модульдік: сертификат алмасу, шифрлау және ағынды синхрондау бөлек профиль ретінде жүзеге асырылады. Flash-те болған нәрсе Flash-те қалады. сияқты үшінші тарап шешімдерін әзірлеушілер үшін Кумулус,Флэш қара жәшік болып қала берді; 2014 жылдың сәуір айында тыныш және байқалмай шықты Flash байланысына арналған Adobe RTMFP профилі.

Бұл UDP - бұл жеткізуге кепілдік жоқ дегенді білдіреді

Нақты уақыттағы бірнеше протоколдар UDP пайдаланады және жеткізуді қамтамасыз ету үшін желілік бақылау сомасын және таңдаулы жеткізу тексерулерін қосады. Олар барлығын қатарынан емес, тек келуі керек нәрсені тексереді. Аудио/бейне үшін пакетті жеткізуді басқару әлдеқайда мағынасы жоқ. Терезе өлшемі (MTU) әдетте максималды және статикалық болып табылады, бұл пакет жоғалған кезде маңызды емес деректерді кейіннен қабылдаумен бос ойнату жағдайының ықтималдығын арттырады.Бізге RTMFP қажет емес - бізде WebRTC бар

WebRTCбұл протокол емес, бұл браузер технологиясы – SIP протоколын RTP стекімен браузерге біріктіру әрекеті. RTP, SRTP, SCTP, RTCP, ZRTP, RTSP біріктірсеңіз, RTMFP аласыз. Бірақ бірқатар жағдайларда мұндай қосылымдарда RTMFP-де жоқ артық және адрестеу мәселелері болады.RTMFP-де NAT арқылы қайта жіберу, терезе өлшемін басқару, қолданба жағында артық бақылауы бар ағындарға арналған метадеректер, қайта бағыттау/қайта бағыттау сеанстары және өзіндік DHT бар.

Осының барлығын жүзеге асыру үшін қанша RTP тәрізді хаттамаларды инкапсуляциялау керек?.. Менің ойымша, 4-5 дана.

Трансляция хаттамаларының ағымдағы орындалуы келесі жағдайға ұқсайды:

«6 хаттама бар, бірақ олардың барлығында өлімге әкелетін кемшіліктер бар, біз басқасын әзірлейміз...»

Бір жыл өтеді.

«7 хаттама бар, олардың барлығында өлімге әкелетін кемшілік бар...»

RTMFP бар шешімдерді ауыстыру әрекеті емес. Бұл оларды жалпылау, артықшылықтан құтылу және пайдаланушыларға қолжетімді ету әрекеті.

RTMFP және OSI моделі

Сонымен, RTMFP протоколы OSI моделінің қандай қабаттарын қамтитынын қарастырайық.Физикалық және арналық

Ұшып бара жатқан көбелектерден энергияның эфемерлі ауытқуы жоқ, бірақ біз деформацияның ішкі кеңістіктерінде деректерді тасымалдау арқылы артық болғымыз келеді.Желі және көлік

Бұл IP және UDP мультикаст.

Әрбір нақты ағын үшін жол MTU табу және кептелісті бақылау бар. Таңдамалы жеткізуді тексеру жиілігі бар деректерді беру режимі бар - біз оны әрбір N пакетте бір рет тексереміз. Жеткізу кідірісін өлшеу үшін барлық пакеттерге уақыт белгісі қойылады. DHT соңғы нүктелері үшін кірістірілген сақина хэш адресациясы.Презентация қабаты

Flash үшін бұл, әрине, AMF3 және инкапсуляцияланған RTMP, бірақ кез келген басқа деректерді жіберуге болады.

RTMFP ішіндегі қауіпсіздік

- Статикалық және эфемерлі кілттермен классикалық Диффи-Хеллман кілт алмасуы.

- Пакеттерге сандық қол қою мүмкіндігі бар сеанстардағы cookie файлдары мен сертификаттар. Рас, әдепкі бойынша қол қойылмаған пакеттер жарамды болып саналады

- AES128 шифрлау үшін пайдаланылады, бірақ кез келген басқа блок алгоритмін пайдалануға болады.

- HMAC-SHA256 немесе желі бақылау сомасы.

Өлтіруші қасиет қайда?

IPhone 6 Plus жаңа поп-телефонының соңғы тұсаукесері трансляциясының сәтсіздігі бәрінің есінде деп ойлаймын?Бір клиент кіріс ағынын алады және оны екі немесе одан да көп (мүмкіндігінше) таратады деп елестетіп көріңіз және т.б. - максималды мүмкін кідіріс мүмкіндік бергенше. Сонымен бірге, кідірістерді азайту және бума терезесін оңтайландыру үшін нақты уақыт режимінде клиент ағашында ауыстырулар мен сұрыптау орын алады. Нәтижесінде сіз хабар тарату серверінің шығыс трафигінің бірнеше есе азаюына қол жеткізе аласыз.

Және оны бәрі көреді ...

Пайдалану жағдайлары

Мазмұнды нақты уақыт режимінде тарату

Шындығында, бұл хаттаманың мақсаты және ол бұл тапсырманы өте жақсы шешеді.

Оны аудио/бейне тасымалдау үшін ғана емес, сонымен қатар Flash ойындарында негізгі көлік ретінде де пайдалануға болады.CDN

Бұл P2P және файлды жүктеп алу үшін оның атын, хэшін және өлшемін білу жеткілікті.

Сіз http2rtmfp шлюзін енгізе аласыз - мүмкіндіктер өте қызықты.Бейнеконференция және чаттар

Сноуденнен кейінгі дәуірде RTMFP қол жетімді және қауіпсіз P2P көлігі болып табылады. Сондай-ақ, басты артықшылығы - құрылғының желі мекенжайы өзгерген кезде хабар таратуды жалғастыру мүмкіндігі. 3G/4G ұяшықтарын ауыстырған кезде WebRTC құлауы мүмкін. RTP стегі мұндай ортада хабар таратуға жарамсыз.Жеке желілер ішінде нақты уақыттағы деректерді беру

Бұл пайдалану жағдайының басты артықшылығы - икемді маршруттау саясатының мүмкіндігі, кідірістерді азайту, қосымша пакетті жеткізуді тексеру және кіріктірілген трафик басымдықтарын анықтау құралдары. Мұның барлығын әрбір нақты қолданба үшін жеке конфигурациялауға болады.

Қолданыстағы RTMFP шешімдерімен қандай мәселе бар?

Қысқасы, жағдай өте нашар. Бүгінгі күні жалғыз ашық іске асыру - Cumulus. Ол өте баяу дамиды. RFC емес, бірақ Cirrus 1 RTMFP бірінші кері нұсқаларына негізделген, сондықтан қазіргі Cirrus 2 Flash профилімен үйлесімділік өте күмәнді. Ол көптеген пайдалы мүмкіндіктерді жүзеге асырады, соның ішінде P2P-де артық жұмысты ұйымдастыру және құрылғылар арасында хабар тарату. FMS бар, бірақ ол FMS сияқты жұмыс істейді...Мен конструктивті пікірлер алуға қуанышты боламын.

Түсініктемелерде RTMFP аналогтарын білсеңіз, көрсетіңіз.